Оглавление:

- Автор John Day day@howwhatproduce.com.

- Public 2024-01-30 11:51.

- Последнее изменение 2025-01-23 15:05.

Контроль доступа - это механизм в области физической безопасности и защиты информации, позволяющий ограничить анонимный доступ / вход к ресурсам организации или географической области. Акт доступа может означать потребление, вход или использование. Разрешение на доступ к ресурсу называется авторизацией.

Физическая охрана

Контроль географического доступа может осуществляться персоналом (например, пограничником, вышибалой, билетным кассиром) или с помощью такого устройства, как турникет (перегородка). Контроль доступа в строгом смысле слова (физический контроль самого доступа) - это система проверки авторизованного присутствия, см., Например, Билетный контролер (транспорт). Другой пример - контроль выхода, например магазина (кассы) или страны. [необходима ссылка]. Термин «контроль доступа» относится к практике ограничения входа в собственность, здание или комнату для уполномоченных лиц.

Информационная безопасность

Электронный контроль доступа использует компьютеры для устранения ограничений механических замков и ключей. Для замены механических ключей можно использовать широкий диапазон учетных данных. Электронная система контроля доступа предоставляет доступ на основе представленных учетных данных. Когда доступ предоставляется, дверь разблокируется на заранее установленное время, и транзакция записывается. При отказе в доступе дверь остается запертой, и попытка доступа записывается. Система также будет следить за дверью и подавать сигнал, если дверь открывается силой или удерживается открытой слишком долго после отпирания.

Операции в управлении доступом

Когда учетные данные представлены считывающему устройству (устройству), считыватель отправляет информацию об учетных данных, обычно номер, на панель управления, высоконадежный процессор. Панель управления сравнивает номер учетных данных со списком управления доступом, разрешает или отклоняет представленный запрос и отправляет журнал транзакций в базу данных. Когда доступ запрещен на основании списка контроля доступа, дверь остается запертой. Если есть совпадение между учетными данными и списком контроля доступа, контрольная панель управляет реле, которое, в свою очередь, открывает дверь. Панель управления также игнорирует сигнал открытия двери, чтобы предотвратить срабатывание сигнализации. Часто считыватель обеспечивает обратную связь, например мигающий красный светодиод для отказа в доступе и мигающий зеленый светодиод для разрешения доступа.

Факторы аутентификации информации:

- что-то, что знает пользователь, например пароль, парольная фраза или PIN-код

- что-то есть у пользователя, например смарт-карта или брелок

- что-то, что пользователь, например, отпечаток пальца, подтверждено биометрическими измерениями.

Учетные данные

Учетные данные - это физический / материальный объект, часть знания или аспект физического существа человека, который позволяет человеку получить доступ к данному физическому объекту или компьютерной информационной системе. Как правило, учетные данные могут быть чем-то известным человеку (например, числом или ПИН-кодом), чем-то, что у него есть (например, значком доступа), чем-то, что они есть (например, биометрической функцией), или некоторой комбинацией этих элементов. Это называется многофакторной аутентификацией. Типичные учетные данные - это карта доступа или брелок, а более новое программное обеспечение также может превращать смартфоны пользователей в устройства доступа.

Карточные технологии:

Включая магнитную полосу, штрих-код, Wiegand, приближение 125 кГц, 26-битное считывание карты, контактные смарт-карты и бесконтактные смарт-карты. Также доступны брелки для ключей, которые более компактны, чем идентификационные карты, и прикрепляются к кольцу для ключей. Биометрические технологии включают отпечатки пальцев, распознавание лиц, радужную оболочку глаза, сканирование сетчатки, голос и геометрию руки. Встроенные биометрические технологии, имеющиеся в новых смартфонах, также могут использоваться в качестве учетных данных в сочетании с программным обеспечением доступа, работающим на мобильных устройствах. В дополнение к более старым более традиционным технологиям доступа к картам, новые технологии, такие как связь ближнего поля (NFC) и Bluetooth с низким энергопотреблением (BLE), также имеют потенциал для передачи учетных данных пользователя считывающим устройствам для доступа к системе или зданию.

Компоненты: Различные компоненты системы управления: -

- Точкой контроля доступа может быть дверь, турникет, ворота для парковки, лифт или другой физический барьер, доступ к которому может контролироваться электронным способом.

- Обычно точка доступа - это дверь.

- Дверь электронного контроля доступа может содержать несколько элементов. По сути, это автономный электрический замок. Замок разблокируется оператором с помощью переключателя.

- Чтобы автоматизировать это, вмешательство оператора заменяется считывателем. Считыватель может быть клавиатурой, на которой вводится код, считывателем карт или биометрическим считывателем.

Топология:

Преобладающая топология примерно в 2009 г. - концентратор и «спица» с панелью управления в качестве концентратора, а считыватели - в качестве «спиц». Функции поиска и управления находятся на панели управления. Спицы связываются через последовательное соединение; обычно RS-485. Некоторые производители доводят принятие решений до крайности, размещая контроллер у двери. Контроллеры поддерживают IP и подключаются к хосту и базе данных по стандартным сетям.

Типы считывателей RDID:

- Базовые (неинтеллектуальные) считыватели: просто считайте номер карты или PIN-код и отправьте его на панель управления. В случае биометрической идентификации такие считыватели выводят идентификационный номер пользователя. Обычно для передачи данных на панель управления используется протокол Wiegand, но другие варианты, такие как RS-232, RS-485 и Clock / Data, не редкость. Это самый популярный тип считывателей контроля доступа. Примерами таких считывателей являются RF Tiny от RFLOGICS, ProxPoint от HID и P300 от Farpointe Data.

- Полуинтеллектуальные считыватели: имеют все входы и выходы, необходимые для управления дверным оборудованием (замок, дверной контакт, кнопка выхода), но не принимают никаких решений о доступе. Когда пользователь предъявляет карту или вводит PIN-код, считыватель отправляет информацию главному контроллеру и ждет его ответа. Если соединение с главным контроллером прерывается, такие считыватели перестают работать или работают в ухудшенном режиме. Обычно полуинтеллектуальные считыватели подключаются к ПКП по шине RS-485. Примерами таких считывателей являются InfoProx Lite IPL200 от CEM Systems и AP-510 от Apollo.

- Интеллектуальные считыватели: имеют все входы и выходы, необходимые для управления дверной фурнитурой; у них также есть память и вычислительная мощность, необходимые для независимого принятия решений о доступе. Как и полуинтеллектуальные считыватели, они подключаются к контрольной панели через шину RS-485. Панель управления отправляет обновления конфигурации и получает события от считывателей. Примерами таких считывателей могут быть InfoProx IPO200 от CEM Systems и AP-500 от Apollo. Существует также новое поколение интеллектуальных считывателей, называемых «считывателями IP». Системы с IP-считывателями обычно не имеют традиционных панелей управления, и считыватели напрямую связываются с ПК, который выступает в качестве хоста.

Риски безопасности:

Наиболее распространенный риск вторжения через систему контроля доступа связан с простым отслеживанием законного пользователя через дверь, и это называется «прослеживанием». Часто легитимный пользователь будет держать дверь для злоумышленника. Этот риск можно свести к минимуму за счет обучения пользователей по вопросам безопасности.

Основные категории контроля доступа:

- Обязательный контроль доступа

- Дискреционный контроль доступа

- Ролевой контроль доступа

- Контроль доступа на основе правил.

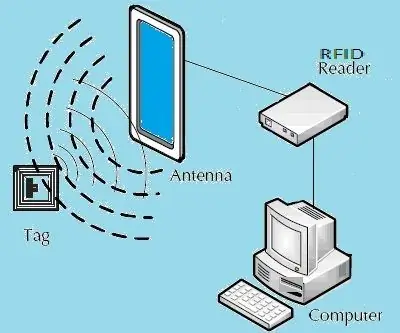

Шаг 1: технология RFID

Def: радиочастотная идентификация (RFID) - это беспроводное использование электромагнитных полей для передачи данных с целью автоматической идентификации и отслеживания тегов, прикрепленных к объектам. Теги содержат информацию, хранящуюся в электронном виде.

RFID - это технология, которая включает использование электромагнитной или электростатической связи в радиочастотной (RF) части электромагнитного спектра для однозначной идентификации объекта, животного или человека.

Считыватель радиочастотной идентификации (считыватель RFID) - это устройство, используемое для сбора информации с метки RFID, которая используется для отслеживания отдельных объектов. Радиоволны используются для передачи данных от метки к считывателю.

Применение RFID:

- Бирки для отслеживания животных, вставляемые под кожу, могут быть размером с рис.

- Бирки могут иметь форму винта для идентификации деревьев или деревянных предметов.

- Форма кредитной карты для использования в приложениях доступа.

- Жесткие пластиковые бирки для защиты от краж, прикрепляемые к товарам в магазинах, также являются RFID-метками.

- Сверхмощные прямоугольные транспондеры размером 120 на 100 на 50 миллиметров используются для отслеживания транспортных контейнеров или тяжелой техники, грузовиков и железнодорожных вагонов.

- В защищенных лабораториях, на входе в компании и в общественных зданиях необходимо контролировать права доступа.

Сигнал:

Сигнал необходим для пробуждения или активации метки и передается через антенну. Сам сигнал представляет собой форму энергии, которая может использоваться для питания метки. Транспондер - это часть RFID-метки, которая преобразует эту радиочастоту в полезную мощность, а также отправляет и принимает сообщения. В приложениях RFID для доступа персонала обычно используются низкочастотные, 135 кГц, системы обнаружения бейджей.

Требования к RFID:

- Считыватель, подключенный (или интегрированный)

- Антенна, излучающая радиосигнал

- Тег (или транспондер), который возвращает сигнал с добавленной информацией.

Считыватель RFID обычно подключен к компьютеру / системе стороннего производителя, которая принимает (и сохраняет) события, связанные с RFID, и использует эти события для запуска действий. В индустрии безопасности эта система может быть системой контроля доступа в здание, в индустрии парковок это, скорее всего, система управления парковкой или контроля доступа транспортных средств. В библиотеках это может быть система управления библиотекой.

Общие проблемы с RFID:

- Столкновение читателей:

- Столкновение тегов.

Конфликт читателей происходит, когда сигналы от двух или более считывателей перекрываются. Тег не может отвечать на одновременные запросы. Системы должны быть тщательно настроены, чтобы избежать этой проблемы. Системы должны быть тщательно настроены, чтобы избежать этой проблемы; многие системы используют протокол предотвращения столкновений (протокол сингуляции). Протоколы предотвращения столкновений позволяют тегам по очереди передавать их на считыватель.

Конфликт тегов происходит, когда на небольшой площади присутствует много тегов; но поскольку время чтения очень быстрое, поставщикам проще разрабатывать системы, которые гарантируют, что теги будут реагировать по одному.

Шаг 2: SPI с принципиальной схемой

Atmega328 имеет встроенный SPI, используемый для связи с устройствами с поддержкой SPI, такими как ADC, EEPROM и т. Д.

Связь SPI

Последовательный периферийный интерфейс (SPI) - это протокол подключения к интерфейсу шины, изначально запущенный Motorola Corp. Он использует четыре контакта для связи.

- SDI (последовательный ввод данных)

- SDO (последовательный вывод данных),

- SCLK (последовательные часы)

- CS (выбор микросхемы)

Он имеет два контакта для передачи данных, которые называются SDI (последовательный ввод данных) и SDO (последовательный вывод данных). Контакт SCLK (Serial -Clock) используется для синхронизации передачи данных, и Мастер обеспечивает эти часы. Вывод CS (Chip Select) используется мастером для выбора ведомого устройства.

Устройства SPI имеют 8-битные регистры сдвига для отправки и приема данных. Когда мастеру необходимо отправить данные, он помещает данные в сдвиговый регистр и генерирует необходимые часы. Всякий раз, когда ведущее устройство хочет прочитать данные, ведомое устройство помещает данные в регистр сдвига, а ведущее устройство генерирует необходимые часы. Обратите внимание, что SPI - это полнодуплексный протокол связи, т.е. данные в регистрах сдвига ведущего и ведомого устройства обмениваются местами одновременно.

ATmega32 имеет встроенный модуль SPI. Он может действовать как ведущее и ведомое устройство SPI.

Контакты связи SPI в AVR ATmega:

- MISO (Master In Slave Out) = Мастер получает данные, а подчиненный передает данные через этот контакт.

- MOSI (Master Out Slave In) = ведущий передает данные, а ведомый получает данные через этот вывод.

- SCK (Shift Clock) = Master генерирует эти часы для связи, которые используются ведомым устройством. Только мастер может инициировать последовательные часы.

- SS (Slave Select) = Мастер может выбрать подчиненное через этот контакт.

Регистры ATmega32, используемые для настройки связи SPI:

- Регистр управления SPI,

- Регистр статуса SPI и

- Регистр данных SPI.

SPCR: Регистр управления SPI

Бит 7 - (SPIE): бит разрешения прерывания SPI

1 = разрешить прерывание SPI. 0 = отключить прерывание SPI. Бит 6 - (SPE): SPI Enable bit 1 = Enable SPI. 0 = отключить SPI. Бит 5 - (DORD): бит 1 порядка данных = LSB передается первым. 0 = MSB передается первым. Бит 4 - (MSTR): бит выбора ведущего / ведомого 1 = ведущий режим. 0 = ведомый режим. Бит 3 - (CPOL): бит выбора полярности тактовой частоты. 1 = Часы начинаются с логической единицы. 0 = Часы начинаются с логического нуля. Бит 2 - (CPHA): бит выбора фазы тактового сигнала. 1 = выборка данных по заднему фронту тактового сигнала. 0 = выборка данных по переднему фронту тактового сигнала. Бит 1: 0 - (SPR1): SPR0 Биты выбора тактовой частоты SPI

SPSR: Регистр состояния SPI

Бит 7 - SPIF: бит флага прерывания SPI

Этот флаг устанавливается, когда последовательная передача завершена. Также устанавливается, когда на выводе SS в ведущем режиме установлен низкий уровень. Он может генерировать прерывание, когда бит SPIE в SPCR и глобальное прерывание разрешены. Бит 6 - WCOL: бит флага конфликта записи. Этот бит устанавливается, когда запись в регистр данных SPI происходит во время предыдущей передачи данных. Бит 5: 1 - Зарезервированные биты Бит 0 - SPI2X: Бит удвоенной скорости SPI Если установлен, скорость SPI (частота SCK) удваивается.

SPDR:

Бит 7: 0 - регистр данных SPI, используемый для передачи данных между файлом регистров и регистром сдвига SPI.

Запись в SPDR инициирует передачу данных.

Мастер-режим:

Мастер записывает байт данных в SPDR, запись в SPDR запускает передачу данных. 8-битные данные начинают сдвигаться в сторону подчиненного устройства, и после полного сдвига байта генератор тактовых импульсов SPI останавливается и устанавливается бит SPIF.

Подчиненный режим:

Подчиненный интерфейс SPI остается в спящем режиме, пока ведущий вывод удерживает высокий уровень. Он активируется только тогда, когда вывод SS переходит на низкий уровень и запускает запрашиваемые данные, смещенные с входящими тактовыми сигналами SCK от ведущего устройства. И устанавливает SPIF после полного сдвига байта.

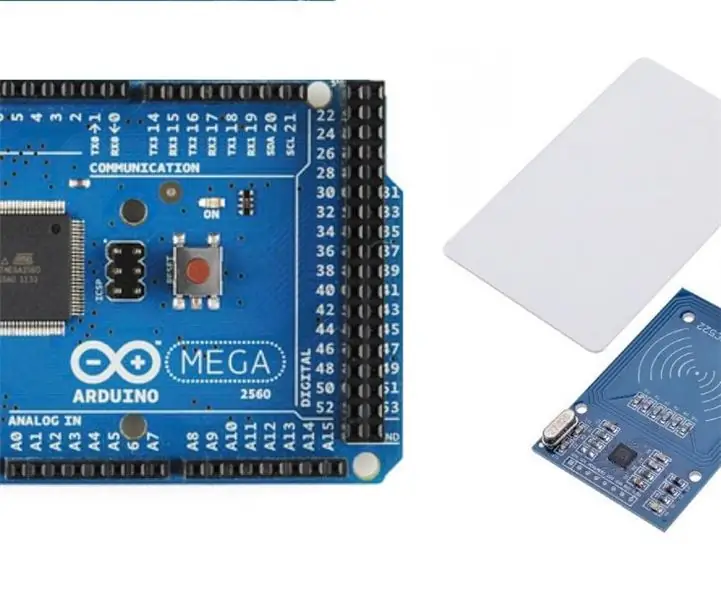

Шаг 3. Кодирование и реализация

Как принципиальная схема работает хорошо. Подключите, как показано на схеме.

Коды проверены на моем ПК.

Все эти коды извлекаются из Интернета после долгого изучения.

Трудно найти правильный код для вашего модуля и, конечно же …

У меня были те же проблемы с подключением и прохождением.

После 2 недель тестирования многих наборов программ я обнаружил, что этот набор кодов является правильным.

Модуль Arduino Nano 3.0 с CH340G USB-Serial-TTL. & драйвер (CH341SER.zip) прилагается к этому проекту.

Это идеальный набор программ для реализации этого проекта.

"SPI.h" взят из библиотеки Arduino по умолчанию (программной).

Библиотека "MFRC" предоставлена с фактическим кодированием Arduino Nano…

надеюсь вам понравится

Шаг 4: результаты и выводы

Результаты отображаются в Serial-Monitor Arduino, который может считывать и записывать последовательные данные (на ПК). Даже вы можете использовать Putty / Hyperterminal и т. Д., Установив скорость передачи, стартовые и стоповые биты.

Используемое программное обеспечение:

- Ардуино 1.0.5-R2

- CH341SER.zip для FTDI (чип CH340G)

- Putty / Hyperterminal также можно использовать для последовательной связи через ПК.

Используемое оборудование

- Модуль MFRC522 + SmartTag + KeyChain - от "ebay.in"

- ARduino Nano 3.0 - с сайта «ebay.in»

Рекомендуемые:

Простое управление жестами - управляйте своими радиоуправляемыми игрушками движением руки: 4 шага (с изображениями)

Простое управление жестами - управляйте своими радиоуправляемыми игрушками движением руки: добро пожаловать в мою 'ible' # 45. Некоторое время назад я сделал полностью рабочую RC-версию BB8, используя детали Lego Star Wars … https://www.instructables.com/id/Whats-Inside-My-R… Когда я увидел, насколько это круто Force Band, созданный Sphero, я подумал: «Хорошо, я могу

D.I.Y ПРОСТОЕ БЕСПРОВОДНОЕ ПИТАНИЕ ИЗ ОБРАЗЦОВ: 4 шага (с изображениями)

D.I.Y ПРОСТОЕ БЕСПРОВОДНОЕ ПИТАНИЕ ИЗ ОБРАЗЦОВ: Сегодня я хотел бы поделиться тем, как зажечь светодиоды с помощью беспроводной передачи энергии от зарядного устройства для зубной щетки и катушек электромагнитных клапанов, которые были взяты со свалки. Прежде чем начать, пожалуйста, посмотрите видео ниже:

Arduino Lux Meter - взаимодействие OPT3001 с Arduino: 4 шага

Arduino Lux Meter - взаимодействие OPT3001 с Arduino: Обычно мы сталкиваемся с ситуацией, когда нам нужно измерить интенсивность света. Поэтому я решил сделать небольшой проект, который поможет нам решить эту проблему. Этот проект иллюстрирует, как мы можем использовать OPT3001 с Arduino в качестве измерителя люкс. В этом проекте у меня есть

Дешевое и простое зарядное устройство 18650: 4 шага (с изображениями)

Дешевое и простое зарядное устройство 18650: (Посмотрите видео выше, чтобы увидеть, как оно работает) Это должен быть один из самых простых способов сделать зарядное устройство 18650 Модуль зарядного устройства 18650 Держатель 18650: здесь или здесь аккумулятор 18650

Взаимодействие RFID-RC522 с Arduino MEGA - простой набросок: 4 шага

Взаимодействие RFID-RC522 с Arduino MEGA Простой набросок: Привет, в этом уроке я собираюсь помочь вам с взаимодействием RFID-RC522 с Arduino Mega 2560 для чтения RFID и отображения данных на последовательном мониторе. так что вы можете расширить его по своему усмотрению. Вам нужно: Arduino Mega или Arduino Uno